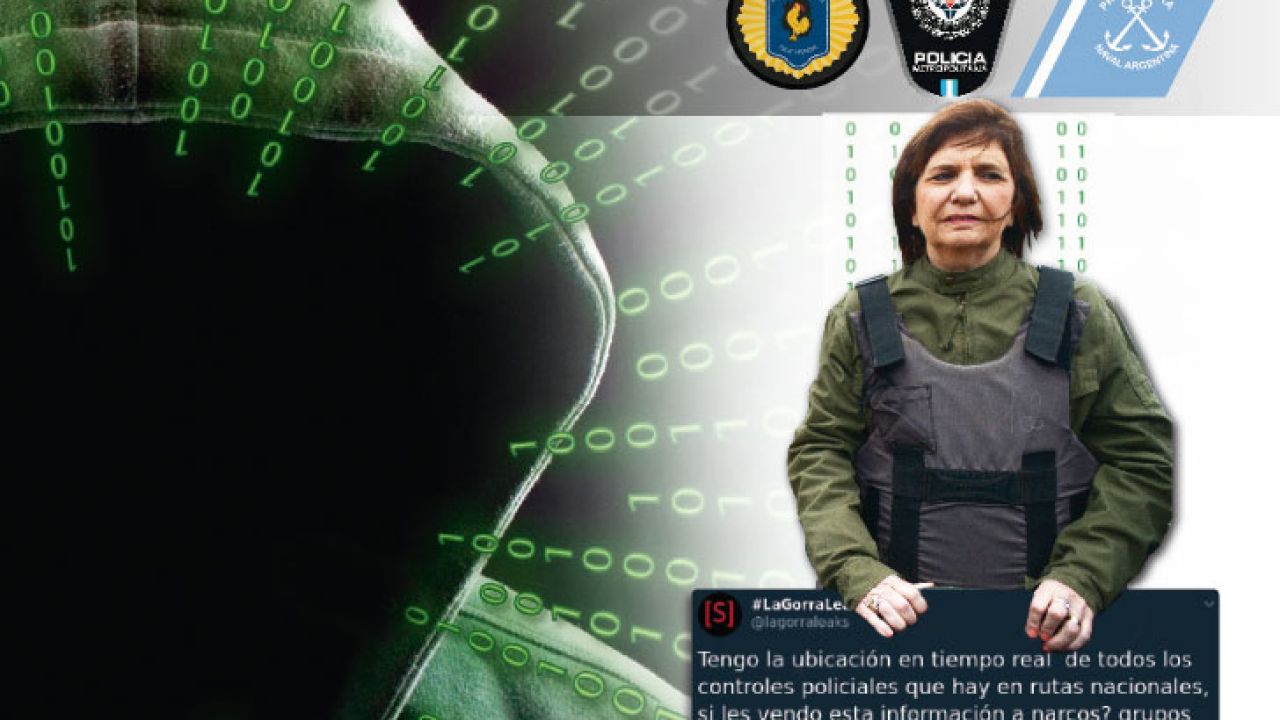

En medio del frenesí de las PASO la situación pasó casi desapercibida. Sin embargo, el hackeo de información interna y confidencial de Policía Federal y de la Policía de la Ciudad representó un hecho de una gravedad inusitada para la seguridad nacional. Tanto que, desde el propio ministerio de Seguridad, reconocieron que se trata de “algo gigante”. El robo de alrededor de 700 Gigabytes entre documentos, audios y copias de seguridad dejó al descubierto la vulnerabilidad de la ciberseguridad argentina.

El lunes 12 de agosto, un hacker bajo el nombre “LaGorraLeaks 2.0” creó una cuenta de Twitter y un canal de difusión en la plataforma de mensajería Telegram, en los que aseguraba que había accedido a información confidencial de las fuerzas de seguridad federal y que había extraído documentación interna. Incluso brindó un link para acceder a la “Deep web” a través del cual cualquier usuario podría descargar todo ese material. Según detalló, había escuchas telefónicas, documentos confidenciales, información completa de cada uno de los agentes de la Policía Federal Argentina (PFA) y la Policía de la Ciudad y también de sus familiares, documentación escaneada y copia de seguridad de mails de la PFA.

Para demostrarlo procedió a subir capturas de estos documentos entre los que destacaba la ficha policial de Néstor Roncaglia, Jefe de la Policía Federal. “Di a conocer los datos el lunes porque después del desastre con Smartmatic en las PASO quedó claro que no se pueden usar computadoras ", le respondió a algunos periodistas bajo el seudónimo de Nikolái Lobachevski, Según detalló, su ataque fue “silencioso y durante varios meses”. No se detuvo ahí, ya que también tuvo tiempo de tomar posesión de la cuenta de Twitter de la Prefectura Naval Argentina y de publicar mensajes falsos.

(Te puede interesar: NOTICIAS advirtió que podía fallar el sistema de recuento de votos)

Al cierre de esta edición, toda esa información continuaba al alcance de cualquiera ya que, aunque el link de la "Deep web" aparenta estar caído, la información hackeada todavía es accesible a través de Telegram. El hecho no sólo puso en evidencia las fallas en torno a la ciberseguridad, sino que además encendió las alarmas ante posibles ataques similares. “Hace dos años y medio que anuncié que esto podía llegar a pasar, pero siempre se le dio poca importancia a lo que es la seguridad informática”, detalló a NOTICIAS Marcos Mansueti, consultor IT y en seguridad informática y autor del libro “Paranoia digital”. Para él, el Estado no cuida esta información sensible como debería y este hackeo es una consecuencia de eso.

Consultado por este medio, el propio perpetrador del delito dio una explicación similar: “Hay varios motivos por los que decidí filtrar toda esta información. Uno de ellos es demostrar la poca importancia que el Estado le da a la ciberseguridad y qué mejor manera que dejándolos en ridículo”, afirmó.

(Te puede interesar: Deep web: crímenes profundos)

Así, un Estado que nunca terminó de implementar medidas eficaces para garantizar la segura preservación de datos sensibles y que nunca tomó real dimensión de lo que esto podía acarrear, debe enfrentarse con un hacker con actitud extorsiva que afirmó que continuará divulgando “a cuentagotas” esta información y que “no hay nada que puedan hacer desde el Gobierno” para evitar que lo siga haciendo. Cabe recordar que esto es un delito grave ya que este hacker pone en jaque cuestiones de seguridad nacional. Sacó información sobre futuros allanamientos, investigaciones, controles policiales y expuso al personal de seguridad y a sus familias.

Contra Bullrich. Mientras los resultados de las elecciones eran el tema nacional y se esperaba la conferencia de prensa de Mauricio Macri, los encargados de seguridad afrontaban un tema más urgente: “LaGorraLeaks 2.0” anunciaba desde Twitter lo que se venía. A los pocos minutos, en la misma red, la cuenta de Prefectura Nacional fue hackeada y comenzó a publicar mensajes falsos fingiendo un ataque británico a la flota nacional y luego burlándose de la ministra de Seguridad, Patricia Bullrich.

Consultados por NOTICIAS, tanto desde ese ministerio como de las fuerzas afectadas, informaron que se está investigando el hecho y que las respectivas áreas de ciberdelito se encuentran trabajando para encontrar a los responsables.

Por el momento se barajan dos hipótesis que dividen el delito en dos: el robo de la información, por un lado, y la usurpación de la cuenta de Prefectura, por el otro.

(Te puede interesar: Polémica por el uso de datos personales: petróleo 4.0)

Para este último caso, los investigadores apuntan que se trató de un caso de Phishing, que es una especie de engaño ya que no se realiza niguna vulneración al sistema de seguridad sino que mediante algún mail falso o mecanismo similar, se obtiene la contraseña y el usuario, sin advertir de qué se trata, la brinda y la cuenta puede ser intrusada. “Evidentemente fue un error de la gente de comunciación de la fuerza que, además, desactivó los otros mecanismos de seguridad que existen”, señalaron, de manera insólita, fuentes cercanas al ministerio de Seguridad.

Daniel Monastersky, abogado especializado en delitos informáticos, explicó que “es necesaria la capacitación y concientización sobre los riesgos de internet de los sectores de prensa y efectivos de la fuerza, pero no hay un real compromiso de las autoridades en afrontar esta situación”.

El hackeo y difusión de los documentos clasificados, por su parte, representa un delito más complejo y de acuerdo a lo que señalan los investigadores no se pudo haber realizado sin la colaboración interna, voluntaria o no, de personal interno. Es que entre el material difundido hay elementos que no estaban alojados en la misma red a la que el hacker tuvo acceso. “O se trata de alguien muy negligente o hay un colaborador interno”, puntualizaron.

(Te puede interesar: Robo 3.0: lo que hay detrás de la piratería online)

Más aún, el acceso a esta información habría sido posible ya que, violando normativas internas de estos organismos, la misma habría sido subida a los servidores de alojamiento online conocidos como “la nube”. “La Policía Federal tiene directivas de usar discos rígidos cifrados, que las descargas de información también lo sean y la prohibición total de usar la nube. Sin embargo, solemos encontrar que esto sucede”, puntualizaron desde la fuerza.

Según advierte Mansueti, el uso de la nube presenta dos riesgos. En primer término, porque una vez que un contenido es cargado allí, es imposible eliminarlo y en un contexto en que se presta poca atención a la ciberseguridad como ocurre en el país, es plausible de ataques como el de “LaGorraLeaks”. Por otro lado, las nubes son servidores extranjeros y al colocarlos allí se está “haciendo una cesión de los datos de ciudadanos argentinos y de información nacional a empresas y servidores extranjeros, perdiendo la soberanía de la información, lo que incumple la ley de datos personales”.

“Hay un montón de servidores que se han tercerizado cuando hace sólo unos años se inauguró el Centro Nacional de Datos de ARSAT que tiene capacidad de sobra para almacenarlos. Pero en cambio se optó por empresas multinacionales que dicen que preservan la información encriptándola y que no hay chances de que alguien pueda acceder, pero eso no es así, siempre alguien va a poder acceder”, explicó Mansueti.

(Te puede interesar: Streaming ilegal: cerró Pelispedia y sus propietarios están detenidos)

Incertidumbre. El panorama no resulta alentador y menos aún cuando el propio hacker confesó a NOTICIAS ser el responsable de un ataque similar en 2017 a la cuenta de Twitter de Bullrich. Según reconoció, él no tiene ningún tipo de relación con los dos procesados por esa causa y quienes se enfrentarán a juicio son víctimas de la necesidad de las autoridades de hallar culpables (ver recuadro). De todos modos, según explicó a NOTICIAS el juez de la causa, Sebastián Ramos, uno de los detenidos se adjudicó el hecho, lo cual siembra sospechas sobre los dichos del hacker y su vinculación con el hecho anterior.

De todos modos, la Justicia se enfrenta ante un panorama difícil. “Es muy complejo de investigar. No tenemos ni el mecanismo ni las herramientas técnicas a disposición que sí hay en otros países”, comentó Ramos, para quien el autor del delito de esta semana puede ser un tercer integrante de la banda del hecho anterior.

“Si es alguien que tiene conocimientos técnicos puede utilizar un montón de herramientas para poder enmascarar, ocultar y dificultar su identificación”, afirma Monastersky. Mansueti concuerda con esto y afirma que en nuestro país se cuenta con "cero capacidad para perseguir estos delitos".

El hacker incluso parece disfrutar de esta situación y consultado acerca de si cree que podrá ser identificado lanzó un desafiante: “Veamos que tan buenos son los de Interpol”, al tiempo que remarcó que no piensa cesar en la divulgación de la información en su poder. Más aún, según comentó a este medio: "El hecho de que no haya publicado información de otros organismos no significa que no la tenga. Siempre se consiguen accesos del Ejército o del ministerio de Defensa, Gendarmería, AFIP", dijo en una confesión con tintes de extorsión.

Así, mientras la investigación continúa su curso y las autoridades sólo se limitan a reconocer la gravedad del caso, la ciberseguridad en Argentina se volvió un asunto a tomar muy en serio. "Desde el Estado se debe bajar una orden a las instituciones y organismos sobre la importancia de la preservación de la información digital", apunta Monasterky. Habrá que esperar a ver si cuando eso sucede ya no es demasiado tarde.

Antecedente. La primera vez que se escuchó hablar del usuario "LaGorraLeaks" fue en 2017, cuando la cuenta personal de Patricia Bullrich fue atacada con un hacker con dicho pseudónimo. En aquel entonces, y entre otras cosas, el atacante amenazó con haber puesto una bomba en el Ministerio de Seguridad.

El hecho fue denunciado y la causa cayó en manos del juez federal Sebastián Ramos quien, en diálogo con NOTICIAS, confirmó que dicha investigación ya fue elevada a juicio con el procesamiento de dos personas. Se trata de Emanuel Velez Cheratto y Ricardo Damián Mirco Milski.

"No fue sencillo determinar quiénes habían sido. Con algunos rastros, encontramos dos personas que sí estaban vinculadas pero siempre quedó la duda si era un grupo", aseguró el magistrado.

Ahora, luego de la denuncia que se hizo el lunes 11, la Justicia ordinaria se declaró incompetente y esta nueva causa también quedó en manos de Ramos.

La sospecha de aquel entonces de un tercer involucrado cobra ahora más fuerza. El modo y hasta el psudónimo usado, "LaGorraLeaks2", alimentan esa idea. A pesar de que el hacker le dijo a NOTICIAS que ni Cheratto ni Milski fueron los responsables en 2017 y se adjudicó los ataques él, los investigadores dicen que es imposible saber si, otra vez, del otro lado hay una única persona o un grupo.

por Marcos Teijeiro, Giselle Leclercq

Comentarios